NGINX,PHP获取Cloudflare传递的真实访客IP 配合宝塔面板防御CC攻击 防伪造IP 日志记

Cloudflare获取访客真实IP,获取cf传递的真实访客ip,再结合我们的cdn.bnxb.com的批量提交IP给CF的防火墙的功能,可以实现抵御CC攻击的功能,将CC攻击者的连接IP给封杀在CDN阶段,就到不了我们服务器,消耗不了我们的服务器资源

那怎么获取CC攻击者的真实IP信息呢(也就是这些CC攻击者连接到CF CDN的IP),其实很简单,CF有将通过他们的CDN访问你网站的访客的真实IP通过HEADER发送到你服务器来,标头是HTTP_CF_CONNECTING_IP

NGINX,PHP获取Cloudflare发送的真实访客IP 可用于防御CC攻击 防伪造IP 日志记录真实IP 显示访客真实IP

先看看我们通过PHP 得到的CF返回来的HEADER信息

<?php print_r($_SERVER); ?>

读取到结果如下:

Array

(

[USER] => www

[HOME] => /home/www

[HTTP_CF_CONNECTING_IP] => 122.114.6.211

[HTTP_COOKIE] => __cfduid=*****; PHPSESSID=******; PHPSESSID=*****; Hm_lvt_***=****; Hm_lpvt_*****=1536121476

[HTTP_ACCEPT_LANGUAGE] => zh-CN,zh;q=0.9

[HTTP_ACCEPT] => text/html,application/xhtml+xml,application/xml;q=0.9,image/webp,image/apng,*/*;q=0.8

[HTTP_USER_AGENT] => Mozilla/5.0 (Windows NT 6.1; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/68.0.3440.106 Safari/537.36

[HTTP_UPGRADE_INSECURE_REQUESTS] => 1

[HTTP_CF_VISITOR] => {"scheme":"https"}

[HTTP_X_FORWARDED_PROTO] => https

[HTTP_CF_RAY] => 455d1c72ed0e963d-SJC

[HTTP_X_FORWARDED_FOR] => 122.114.6.211

[HTTP_CF_IPCOUNTRY] => CN

[HTTP_ACCEPT_ENCODING] => gzip

[HTTP_CONNECTION] => Keep-Alive

[HTTP_HOST] => cdn.bnxb.com

[PATH_INFO] =>

[REDIRECT_STATUS] => 200

[SERVER_NAME] => cdn.bnxb.com

[SERVER_PORT] => 443

[SERVER_ADDR] => *

[REMOTE_PORT] => 12554

[REMOTE_ADDR] => 172.68.132.93

[SERVER_SOFTWARE] => nginx/1.14.0

[GATEWAY_INTERFACE] => CGI/1.1

[HTTPS] => on

[REQUEST_SCHEME] => https

[SERVER_PROTOCOL] => HTTP/1.1

[DOCUMENT_ROOT] => /

[DOCUMENT_URI] => /ip.php

[REQUEST_URI] => /ip.php

[SCRIPT_NAME] => /ip.php

[CONTENT_LENGTH] =>

[CONTENT_TYPE] =>

[REQUEST_METHOD] => GET

[QUERY_STRING] =>

[SCRIPT_FILENAME] => /ip.php

[FCGI_ROLE] => RESPONDER

[PHP_SELF] => /ip.php

[REQUEST_TIME_FLOAT] => 1536196806.1434

[REQUEST_TIME] => 1536196806

)其中HTTP_CF_CONNECTING_IP标头就是我们要的访客真实IP信息了。

接下来说一下NGINX和PHP分别如何获取这个IP

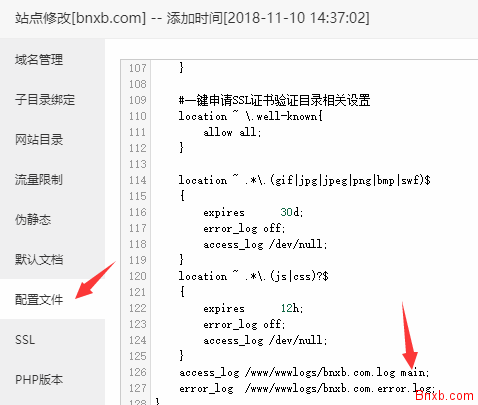

1、NGINX配置获取CloudFlare 下的访客真实IP并记录到日志

需要修改NGINX的配置文件

宝塔的nginx配置文件存放位置与一般nginx不一样,宝塔存放nginx配置文件位置:/www/server/nginx/conf/nginx.conf;一般nginx的配置文件位置:/usr/local/nginx/conf/nginx.conf。

在

http

{

}

部分增加

map $HTTP_CF_CONNECTING_IP $clientRealIp {

"" $remote_addr;

~^(?P<firstAddr>[0-9.]+),?.*$ $firstAddr;

}

log_format main '$clientRealIp [$time_local] "$request" '

'$status $body_bytes_sent "$http_referer" '

'$http_user_agent $remote_addr $request_time';主要是为了通用性,如果关闭了CDN,可以不需要修改获取IP的方式,所以才这么修改,不然直接用$HTTP_CF_CONNECTING_IP就行了(这个时候就不需要在日志格式里使用$clientRealIp)

然后在网站记录的日志定义使用main这个日志格式

比如

access_log /www/wwwlogs/www.bnxb.com.log main;

可以参考https://www.bnxb.com/nginx/27513.html

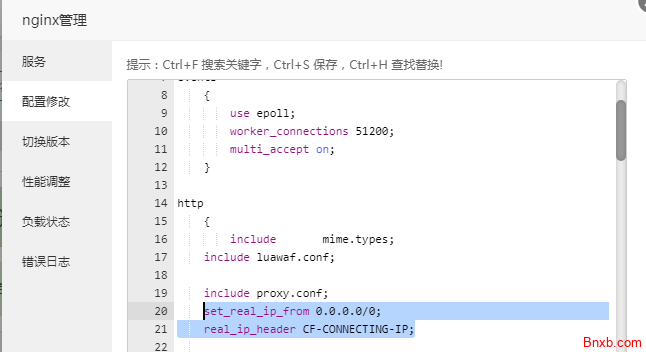

另外还有一种更简单的方法,但是如果服务器上有其他站点没套CF,可能就获取会异常。

就是在NGINX的主配置文件中加入

set_real_ip_from 0.0.0.0/0;

real_ip_header CF-CONNECTING-IP;

如下图:

2、PHP获取使用CloudFlare CDN环境下的访客真实IP

<?php $realip =$_SERVER['HTTP_CF_CONNECTING_IP']; echo $realip; //也可以用下面这个 $clientIP = isset($_SERVER['HTTP_CF_CONNECTING_IP']) ? $_SERVER['HTTP_CF_CONNECTING_IP'] : $_SERVER['REMOTE_ADDR']; echo $clientIP; ?>

以上就是获取Cloudflare环境下真实IP功能

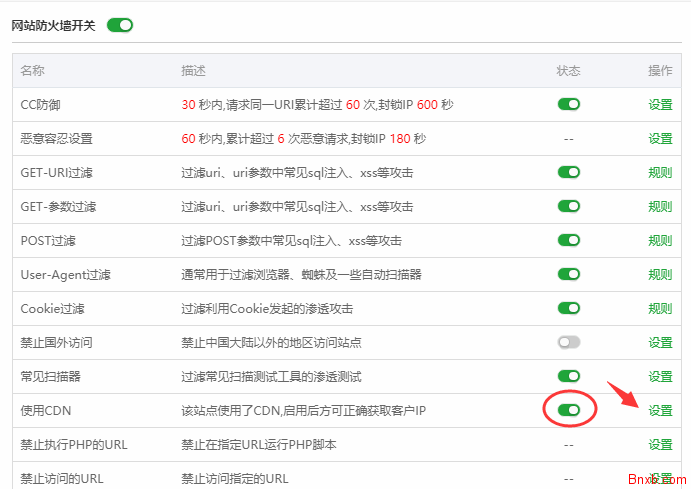

3、利用宝塔防火墙配合CF CDN防御CC攻击

宝塔的防火墙可以打开CDN选项,这样就能获取到CDN后面的真实访客IP,但是需要自定义HEADER

先设置一下防御的力度,我是设置30秒60次

然后设置下真实访客IP的获取方式

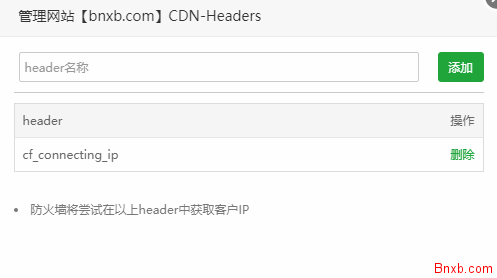

添加HEADER,把cf_connecting_ip加进去,原来的x-forwarded-for 和x-real-ip都删掉

完工,这样宝塔的防火墙就能利用CF传递过来的真实访客IP对攻击者进行封禁

- 最新评论