加强redhat linux系统安全的方法

文章作者:goldberg[黑客基地] 信息来源:邪恶八进制信息安全团队(www.eviloctal.com) 对于linux我不是很精通,我只是个初学者,因为时间的原因,也没有仔细的研究过.今天总结了一下加强redhatlinux系统安全的一些小方法 高手请回避吧 1,禁止使用所有特殊帐号:在lp,sync...

菜鸟安全加倍:精通防火墙问与答

凡是网络存在之处,都不可避免地会受到诸多不安全因素的威胁,在系统中安装防火墙无疑是最明智、有效的选择。我们既然寄希望于防火墙成为个人计算机与网络之间的一道安全屏障,就一定要对防火墙的方方面面有通透的了解,才能事半功倍,达到预期效果。 问:Windows2003自带的...

攻防技术:网络防火墙防范溢出策略

最近,一种被称为“缓存溢出(bufferoverflow)”的设计缺陷,正在严重危害着系统的安全,成为比y2k更为头痛的问题。一旦这个缺陷被别有用心的人发现,就会被利用作为非法入侵的一种手段,破坏电脑中的资料。据统计,通过缓存溢出进行的攻击占所有系统攻击总数的80%以上,最...

启动后门的一个思路

文章作者:OnlyVeR 信息来源:邪恶八进制信息安全团队(www.eviloctal.com) 组策略启动脚本; 利用过程:启动组策略(运行-gpedit.msc-计算机配置-Windows 设置-脚本(启动/关机) ) 启动与关机相关设置; 选择启动-属性-添加 会弹出选择脚本名 选择程序 C:\windows\system32\net....

红匣子 vs 安全黑洞

随着全球各种系统的广域网连接,以及计算机应用的普及深入,网络安全已成为用户面临的焦点问题,通过网络和计算机终端造成失泄密的网络事件正在不断爆发。 泄密之水难收 国际安全界对近年来的计算机安全事件的研究表明:因黑客攻击造成的损失往往并不是最严重的,而是有限的...

决不做“肉鸡”──从零开始自检系统漏洞

一、要命的端口 ??计算机要与外界进行通信,必须通过一些端口。别人要想入侵和控制我们的电脑,也要从某些端口连接进来。某日笔者查看了一位朋友的系统,吃惊地发现开放了139、445、3389、4899等重要端口,要知道这些端口都可以为黑客入侵提供便利,尤其是4899,可能是入侵...

用户账号被盗的解决方案

用户安全问题是目前宽带网络开展业务时遇到的主要问题,具体表现为用户账号的非法共享(漫游)、用户账号的盗用以及对一些非法用户的追踪困难等问题。用户通过申请一个宽带上网账号,非法共享给其他人,使得多人能够同时上网,造成电信运营商业务收入的流失;同时因为账号可...

论企业级HTTP病毒网关实时扫描的不可行

根据一些防毒厂商的多层次全方位的立体防毒系统的设想,企业网除了做好桌面/服务器的防毒工作,邮件的防毒工作以外,还需要在网络的边界部署网关防毒设施。其中网关防毒产品一般包括http、smtp、ftp的实时病毒过滤。 各厂商都有自己的软、硬件的针对以上提到的三种协议病毒过...

嗅探原理与反嗅探技术详解

一.嗅探器的基础知识 1.1 什么是嗅探器? 嗅探器的英文写法是Sniff,可以理解为一个安装在计算机上的窃听设备它可以用来窃听计算机在网络上所产生的众多的信息。简单一点解释:一部电话的窃听装置, 可以用来窃听双方通话的内容,而计算机网络嗅探器则可以窃听计算机程序在...

局域网内的安全误区

局域网技术将网络资源共享的特性体现得淋漓尽致,它不仅能提供软件资源、硬件资源共享,还提供Internet连接共享等各种网络共享服务。越来越多的局域网被应用在学校、写字楼、办公区。一方面目前绝大多数的局域网使用的协议都是和Internet一样的TCP/IP协议,各种黑客工具一样...

ID须小心! 巧用防火墙保护网游账号

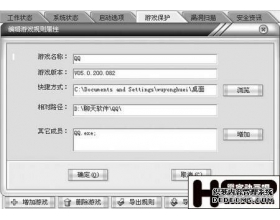

如今各种网游盗号软件层出不穷,让人防不胜防。笔者最近在使用“瑞星2006防火墙”时发现它内嵌了“木马墙”功能,利用它可以监测和防止受保护游戏的账号和密码等信息外泄,从而起到防止账号被盗的作用。 打开“瑞星2006防火墙”,切换到“游戏保护”窗口,点击“增加游戏”按...

开启路由器的TCP拦截保护网络主机

TCP拦截即TCP intercept,大多数的路由器平台都引用了该功能,其主要作用就是防止SYN泛洪攻击。SYN攻击利用的是TCP的三次握手机制,攻击端利用伪造的IP地址向被攻击端发出请求,而被攻击端发出的响应报文将永远发送不到目的地,那么被攻击端在等待关闭这个连接的过程中消耗了...