一个防止外部数据提交的脚本

提交时可能会有人修改script从本地提交,这样存在安全提交的问题,所以应该要求从服务器断路径提交,其他地址提交提交无无效: % server_v1=Cstr(Request.ServerVariables("HTTP_REFERER")) server_v2=Cstr(Request.ServerVariables("SERVER_NAME")) if mid(server_v1,8,len...

各种邮箱垃圾邮件自动删除的号方法

每天邮箱中都会收到很多的垃圾邮件,好在邮箱大都提供了自动分析垃圾邮件的功能,并且能够定期自动清理截获的垃圾邮件,如Gmail邮箱会自动删除存放于“垃圾邮件”中30天以上的邮件;Hotmail邮箱会自动清除“垃圾邮件”文件夹中超过5天的邮件。可是我们很多时候是用邮件客户端...

ARP欺骗及路由器的先天免疫

ARP(AddressResolutionProtocol,地址解析协议)是一个位于TCP/IP协议栈中的低层协议,负责将某个IP地址解析成对应的MAC地址。 “网管,怎么又掉线了?...

DLL后门完全清除方法

前言 后门!相信这个词语对您来说一定不会陌生,它的危害不然而欲,但随着人们的安全意识逐步增强,又加上杀毒软件的"大力支持",使传统的后门无法在隐藏自己,任何稍微有点计算机知识的人,都知道"查端口""看进程",以便发现一些"蛛丝马迹"。所以,后门的编写者及时调整了思...

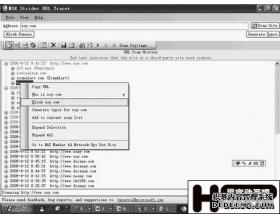

欺骗域名终结者-MSR Strider URL Tracer

在日常上网浏览时,可能会遇到拼写网址出错的情况,比如你想浏览索尼网站,应该输入“sony.com”,但是因为一时疏忽而输入“soy.com”,这样就会转到不需要的网页上。而现在一些恶意网站正好利用这一点,故意使用与某些域名类似的地址,欺骗用户访问,达到盗取隐私信息的目的...

让防火墙顺从我们想象中的意图来工作

这次测试的目的是为了知道防火墙是否想我们想象中的意图来工作的。在此之前你必须: 1、制定一个完整的测试计划,测试的意图主要集中在路由、包过滤、日志记录与警报的性能上 2、测试当防火墙系统处于非正常工作状态时的恢复防御方案 3、设计你的初步测试组件 其中比较重要的...

病毒查杀:封杀FSO躲避木马程序的侵扰

在宽带非常普及的今天,越来越多的朋友都热衷于架设自己的网站,虽然给系统打上了最新的补丁,也安装了杀毒软件和防火墙,但是网站还是时不时被黑,何故?很大程度上是受到了FSO木马的攻击。 小知识:FSO是FileSystemObject的简称,俗称FSO组件,该组件可以检测并显示系统驱动...

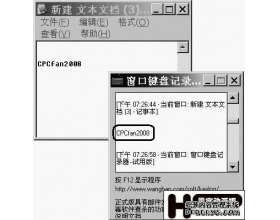

键盘的安全之密码与键盘之间的对抗!

键盘安全问题及危害 通过各种黑客技术,黑客可以通过远程控制在用户的电脑中安装记录键盘的程序,这些被称作键盘记录器的工具可以记录用户从键盘输入的所有信息。由于当前黑客技术日益公开化,以至于即使是黑客初学者也可以轻易地利用这些工具,从而导致用户面临更大的危害...

趋势“维C片”网络安全版杀毒软件评测

听到维C片,你第一步会想起什么?是维生素!不过错了,这可是趋势最新的杀毒U盘的产品名称,现在它已到到达PConline软件评测室了。 这个被命名为维C片的趋势科技PC-cillin 2006网络安全版杀毒软件,具有软硬结合的特性,趋势将它的最新杀毒产品集合到了U盘里面,方便用户携带...

专访:怎样保护密码 抵制网络窃密

网上密码安全问题已经成为目前最大的网络安全隐患。近期陆续有用户报告发生网上银行用户密码被盗的事件。2006年5月10日,浙江金华一李姓市民用于网上购物支付的银行卡内余额不翼而飞;2006年4月来,北京地区使用某银行网上银行的客户,陆续有人发现自己账户中的存款被人转移...

防范十种可破解万象幻境的方法

媒体对美萍的漏洞说了许多,但我们这儿的网吧用的是万象幻境,一时好奇想看看它有没有漏洞,就试了试,没想到让我发现了许多,今天我们就看看用最简单的几种方法--两分钟即可破解万象幻境的方法。 先来说说网管类软件的原理。其实,网管类软件不过是个外壳程序而已,它先于...

入侵监测系统简明教程

IDS简介 IDS是Intrusion Detection System的缩写,即入侵检测系统,主要用于检测Hacker或Cracker通过网络进行的入侵行为。IDS的运行方式有两种,一种是在目标主机上运行以监测其本身的通信信息,另一种是在一台单独的机器上运行以监测所有网络设备的通信信息,比如Hub、路由...